Exklusiv-Oder-Gatter – Wikipedia

| Gatter-Typen | |

|---|---|

| NOT | |

| AND | NAND |

| OR | NOR |

| XOR | XNOR |

| AOI | OAI |

Ein Exklusiv-Oder-Gatter, auch XOR-Gatter (von englisch eXclusive OR ‚exklusives Oder‘, „entweder oder“) ist ein Gatter (eine elektronische Schaltung) mit zwei Eingängen und einem Ausgang, bei dem der Ausgang logisch „1“ ist, wenn an nur einem Eingang „1“ anliegt und an dem anderen „0“. Die Exklusiv-Oder-Verknüpfung wird auch als Anti- oder Kontravalenz bezeichnet.

Das bedeutet, dass das Gatter mit verschiedenen Eingangspegeln beaufschlagt sein muss, um am Ausgang eine „1“ zu erhalten. Entweder an dem einen oder am anderen Eingang muss „1“ anliegen. Im Unterschied zu einer einfachen OR-Verknüpfung gilt die Bedingung als nicht erfüllt, wenn an beiden Eingängen eine „1“ anliegt. Bei Exklusiv-Oder ist das Ergebnis in diesem Fall eine „0“.

Symbolik

[Bearbeiten | Quelltext bearbeiten]In der Literatur wird das Exklusiv-Oder mit verschiedenen Symbolen gekennzeichnet. Üblich ist es, den Operator als „XOR“ oder „EOR“ auszuschreiben, z. B. mit dem Ausdruck „A XOR B“. Bei Verwendung des Symbols „+“ für das logische Oder wird das Symbol „“ für das Exklusiv-Oder verwendet. Bei der Verwendung von „∨“ für das logische Oder wird hingegen „⊻“ für das Exklusiv-Oder verwendet. Als bitweiser Operator findet in C (und von ihr abgeleiteten Programmiersprachen) das Zeichen ^ Verwendung.

| Funktion | Schaltsymbol | Wahrheitstabelle | Relais-Logik | |||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| IEC 60617-12 | US ANSI 91-1984 | DIN 40700 (vor 1976) | ||||||||||||||||||

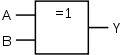

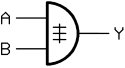

|  |  oder  |

|  | ||||||||||||||||

Das Gleichheitszeichen = verdeutlicht beim gegenwärtig in Deutschland gültigen Schaltsymbol, dass nur bei einer „1“ an den Eingängen (High-Pegel, logisch „1“) der Ausgang „1“ ist.

Synthese

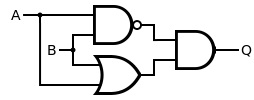

[Bearbeiten | Quelltext bearbeiten] |  |  |  |

| Aufbau eines Exklusiv-Oder-Gatters aus vier NAND-Gattern | Aufbau eines Exklusiv-Oder-Gatters aus Und-, Oder- und Nicht-Gattern (letztere für die Negation je eines der Und-Gatter-Eingänge) | Aufbau eines Exklusiv-Oder-Gatters aus Und-, Oder- und NAND-Gattern | Aufbau eines Exklusiv-Oder-Gatters aus einem NOR- und einem AND-OR-Invert-Gatter |

Die linke Abbildung zeigt den Aufbau eines Exklusiv-Oder-Gatters aus vier NAND-Bausteinen gemäß der logischen Äquivalenz

Die zweite Abbildung von links zeigt den Aufbau eines Exklusiv-Oder-Gatters aus Nicht-, Und- und Oder-Bausteinen. Aufgrund der Vielzahl an unterschiedlichen Komponenten besteht allerdings nur in Ausnahmefällen Relevanz für die Umsetzung in Hardware:

Die dritte Abbildung von links zeigt den Aufbau eines Exklusiv-Oder-Gatters aus einem NAND-, einem Und- und einem Oder-Gatter.

Die rechte Abbildung zeigt den Aufbau eines Exklusiv-Oder-Gatters aus einem UND- und einem AND-OR-Invert-Gatter. Umgangssprachlich entspricht diese Formulierung der Aussage, dass weder beide Eingänge beide wahr (d. h. ) noch beide falsch (d. h. ) sein dürfen.

Mehr als zwei Eingänge

[Bearbeiten | Quelltext bearbeiten]Die wörtliche Interpretation des Namens „Exklusiv-Oder“ und auch die Symbolik des rechteckigen IEC Schaltzeichens (mit „=1“) werfen die Frage nach dem korrekten Verhalten bei mehr als 2 Eingängen auf. Wenn ein Logikgatter drei oder mehr Eingänge besitzt und am Ausgang nur dann eine „1“ produziert, wenn genau einer der Eingänge den Wert „1“ hat, dann wäre es eine Art „1-aus-n“ Detektor (für 2 Eingänge ist dies auch tatsächlich der Fall).

In der Praxis wird dies allerdings selten so implementiert. Es ist überwiegend üblich, das Verhalten weiterer Eingänge so zu betrachten, als ob eine Kaskade von XOR-Operationen mit jeweils 2 Eingängen aufgebaut würde: Die ersten beiden Signale werden in ein erstes XOR-Gatter eingespeist. Der Ausgang dieses Gatters wird zusammen mit dem dritten Eingangssignal in ein zweites XOR-Gatter eingespeist und so weiter für alle weiteren Eingangssignale. Das Ergebnis ist eine Schaltung, welche „1“ ausgibt, wenn eine ungerade Anzahl Eingänge den Wert „1“ haben -- und „0“ bei gerader Anzahl von Eingängen mit „1“. Dieses Verhalten kann zum Beispiel als Paritätsgenerator oder Modulo-2-Addierer genutzt werden.

Beispiel: Der 74LVC1G386 Schaltkreis wird als Logikgatter mit 3 Eingängen beworben und implementiert einen Paritätsgenerator.[1] Die dazugehörige Wahrheitstabelle sieht wie folgt aus:

| A | B | C | Y |

|---|---|---|---|

| 0 | 0 | 0 | 0 |

| 0 | 0 | 1 | 1 |

| 0 | 1 | 0 | 1 |

| 0 | 1 | 1 | 0 |

| 1 | 0 | 0 | 1 |

| 1 | 0 | 1 | 0 |

| 1 | 1 | 0 | 0 |

| 1 | 1 | 1 | 1 |

Auch in gängiger Automatisierungssoftware wie beispielsweise STEP 7 ist dieses Verhalten bei XOR-Bitverknüpfungen von mehr als zwei Eingangssignalen so implementiert.

Paul Horowitz und Winfield Hill gehen im Lehrbuch The Art of Electronics die Problematik an, indem sie schreiben, ein Exklusiv-Oder-Gatter habe niemals mehr als zwei Eingänge.[2]

Programmierung

[Bearbeiten | Quelltext bearbeiten]Die Exklusiv-Oder-Verknüpfung lässt sich auch durch die Addition zweier Bits modulo 2 berechnen. Dazu berechnet man die einfache Summe der Eingangssignale, dividiert die Summe durch 2 und betrachtet danach den Rest der Division. Ist die Summe eine gerade Zahl, so ist der Rest gleich null, ist sie ungerade, so ist der Rest gleich eins. Weiterhin kann die einfache Exklusiv-Oder-Verknüpfung zweier Eingangssignale auch als Anzeige der Ungleichheit der Eingangsbits angesehen werden. Dieses gilt auch für eine beliebige gerade Anzahl an Eingangssignalen.

Anwendung

[Bearbeiten | Quelltext bearbeiten]Addition von binären Zahlen

[Bearbeiten | Quelltext bearbeiten]Ein Exklusiv-Oder-Gatter kann zur Addition von binären Zahlen eingesetzt werden. Hier wird zusätzlich, zum Beispiel mit Hilfe eines Und-Gatters, beim Zustand x=1 und y=1 ein sogenannter Übertrag gebildet. Dieser Übertrag ist bei der Addition des nächsthöheren Bits als „1“ zu berücksichtigen. Der Addierer des Von-Neumann-Addierwerks benutzt diese Logik.

Kryptografie

[Bearbeiten | Quelltext bearbeiten]Das nachweislich sichere Verschlüsselungsverfahren One-Time-Pad wird meist unter Zuhilfenahme einer Exklusiv-Oder-Verknüpfung implementiert. Die zu verschlüsselnde Nachricht (Klartext) wird dazu zuerst als Bitfolge kodiert. Eine zweite zufällige Bitfolge, die genauso lang wie die Nachricht ist, wird als Schlüssel verwendet. Der Geheimtext entsteht, indem das erste Bit der Nachricht mit dem ersten Bit des Schlüssels exklusiv-oder-verknüpft wird, das zweite Bit mit dem zweiten und so weiter. Führt man anschließend die gleiche Exklusiv-Oder-Verknüpfung mit dem Geheimtext und dem Schlüssel aus, so erhält man wieder die ursprüngliche Nachricht.

Sicherheit

[Bearbeiten | Quelltext bearbeiten]- Fällt einem Angreifer der Klartext und der Geheimtext in die Hand, kann er sehr einfach mittels Exklusiv-Oder-Verknüpfung den Schlüssel herausfinden und diesen bei weiteren Geheimtexten ausprobieren. Die Gewinnung des Schlüssels ist bei anderen Methoden (z. B. AES) kaum möglich. Das spielt beim One-Time-Pad-Verfahren allerdings keine Rolle, da für jede Nachricht voneinander vollständig unabhängige Schlüssel verwendet werden.

- Angriff auf exklusiv-oder-verschlüsselte Daten, falls die Schlüssellänge kürzer ist als der Geheimtext:[3]

- Mit Exklusiv-Oder-Operationen wird der Geheimtext mit Geheimtextn verarbeitet, wobei Geheimtextn dem um n Bits nach rechts verschobenen Geheimtext entspricht. Wie viele Bits bleiben nach der Exklusiv-Oder-Operation jeweils dieselben? Die Schlüssellänge entspricht der Verschiebung n, bei der das Resultat von Geheimtext XOR Geheimtextn am stärksten dem Geheimtext ähnelt.

- Nun ist die Schlüssellänge n gefunden. Die Operation Geheimtext XOR Geheimtextn ergibt dasselbe Resultat wie Klartext XOR Klartextn. Denn es gilt:[4]

Es fällt in der Regel genügend Klartext an, um die Nachricht vollends zu entziffern. Denn es gilt:[4]

- Weitaus einfacher gestaltet sich die Entschlüsselung, wenn der Schlüssel n Bits lang ist und im Klartext die gleichen Bits sich m Mal wiederholen, wobei m ein Vielfaches von n darstellt. Hier als Beispiel eine Wiederholung von Nullen; der Schlüssel ist

1010. Da sich im verschlüsselten Text die Sequenz1010wiederholt, kann der Angreifer vermuten, dass der Klartext an dieser Stelle aus Nullen bestand und der Schlüssel1010war (oder der Geheimtext aus Einsen, und der Schlüssel war0101):

Klartext XOR Schlüssel → Geheimtext

11111001000000000000 XOR 10101010101010101010 → 01010011101010101010

Die Exklusiv-Oder-Verschlüsselung lässt sich aber entscheidend verbessern, indem aus einem kurzen Passwort ein genügend langer Schlüssel erzeugt wird. Ein Beispiel dafür ist die Verschlüsselung mittels RC4, die aber mittlerweile als unsicher gilt. Sicherer, aber etwas langsamer ist die Verschlüsselung mit Spritz.

Prüfsummenbildung

[Bearbeiten | Quelltext bearbeiten]0101 XOR 1011 = 1110

1011 XOR 1110 = 0101

0101 XOR 1110 = 1011

Aus zwei Bitfolgen, angenommen 0101 und 1011, wird mittels der Exklusiv-Oder-Verknüpfung die Parität gebildet: 1110 (erste Zeile im Beispiel rechts). Diese Parität muss zusammen mit den beiden Bitfolgen übertragen bzw. gespeichert werden. Geht nun die erste Bitfolge (0101) verloren, so kann sie wiederhergestellt werden, indem die zweite Bitfolge (1011) mit der Parität exklusiv-oder-verknüpft wird (zweite Zeile). Analog könnte die zweite Bitfolge wiederhergestellt werden (dritte Zeile). Dieser Mechanismus wird unter anderem auch bei RAID 5 verwendet: Je zwei Datenblöcke (aus z. B. 512 Bytes) werden auf je eine Festplatte geschrieben. Auf eine dritte Platte wird die XOR-Verknüpfung der beiden ersten Blöcke geschrieben. Geht jetzt irgendeine der drei Festplatten kaputt, kann die Information vollständig aus den beiden anderen restauriert werden.

Frequenzverdopplung

[Bearbeiten | Quelltext bearbeiten]

Eine sehr einfache Frequenzverdopplung von Rechteckschwingungen im Frequenzbereich bis zu einigen 100 MHz kann mit einem Exklusiv-Oder-Gatter erzielt werden, wenn ein Eingang unmittelbar und der andere mit einem geringfügig verzögerten Signal (in der Zeichnung durch ein RC-Glied dargestellt, denkbar sind aber auch Schaltungen beispielsweise mit Gatterlaufzeiten, wie etwa zwei Inverter) gespeist wird. Das Exklusiv-Oder-Gatter schaltet bei steigender und fallender Flanke; die entstehenden Nadelimpulse sind phasengebunden und etwa so kurz wie die eingesetzte Signalverzögerung. Da dieses Verfahren keine Resonanzfilter verwendet, kann das Eingangssignal fast beliebige Tastverhältnisse besitzen bzw. stark frequenzmoduliert sein, allerdings ist im Allgemeinen kein Tastgrad von 50 % zu erreichen.

Schaltbarer Inverter

[Bearbeiten | Quelltext bearbeiten]An einem Eingang liegt ein Signal an, der andere dient als Steuereingang. Liegt der Steuereingang auf logisch „0“, wird das Signal ohne Änderung durchgelassen. Liegt der Steuereingang auf logisch „1“, verhält sich das Gatter wie ein Inverter.

CMOS-Realisierung

[Bearbeiten | Quelltext bearbeiten]

Die zuvor gezeigte Realisierung aus Und- und Oder-Gattern benötigt in CMOS-Technik 16 Transistoren. Eine direkte Umsetzung (rechts) benötigt nur 12 Transistoren und mit Tricks, unter Einbußen bei der Geschwindigkeit, sechs Transistoren bzw. vier Transistoren. Zum Verständnis: T1+T2 und T3+T4 invertieren die Eingangssignale. Bei High-Potential an beiden Eingängen (A+B) leiten T7+T8 und ziehen den Ausgang Y auf Low-Potential. Sind beide Eingänge auf Low-Potential, leiten T11+T12, da vor beiden ein Inverter liegt, der das Eingangssignal umkehrt.

Eine Realisierung mittels AND-OR-Invert-Logik benötigt 10 Transistoren. Sie wurde beispielsweise beim Intel 80386 verwendet.[5]

Weiterhin gibt es Implementierungen, die sowohl XOR wie NXOR als Ergebnis zur Verfügung stellen.

Ein so optimierter Voll-Addierer benötigt nur noch 26 Transistoren (2 × 4 Transistoren für das Exklusiv-Oder der Summe, 3 × 4 Transistoren für das 2-fach-NAND und 1 × 6 Transistoren für das 3-fach-NAND für den Übertrag). Ein 64 × 64-bit-Multiplizierer lässt sich so als Schaltnetz mit knapp 140.000 Transistoren implementieren.

Literatur

[Bearbeiten | Quelltext bearbeiten]- Ulrich Tietze, Christoph Schenk: Halbleiter-Schaltungstechnik. 12. Auflage. Springer, 2002, ISBN 3-540-42849-6.

- Klaus Beuth: Digitaltechnik. 10. Auflage. Vogel, 1998, ISBN 3-8023-1755-6.

- Manfred Seifart, Helmut Beikirch: Digitale Schaltungen. 5. Auflage. Technik, 1998, ISBN 3-341-01198-6.

Einzelnachweise

[Bearbeiten | Quelltext bearbeiten]- ↑ 74LVC1G386 data sheet

- ↑ Horowitz & Hill: The Art of Electronics, Second edition, S. 480 oben links, Zitat: “it [an exclusive OR gate] never has more than two inputs”

- ↑ Bruce Schneier: Angewandte Kryptographie. 2006.

- ↑ a b Jürgen Schmidt: KRACK – so funktioniert der Angriff auf WPA2. In: heise Security. Heise Medien GmbH & Co. KG, 19. Oktober 2017, abgerufen am 24. Oktober 2017.

- ↑ Ken Shirrif: Two interesting XOR circuits inside the Intel 386 processor. (englisch).

French

French Deutsch

Deutsch